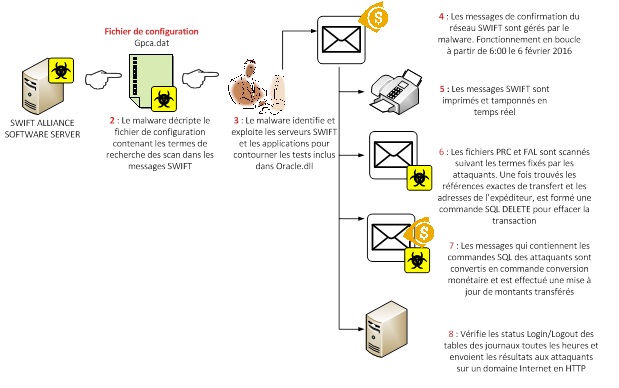

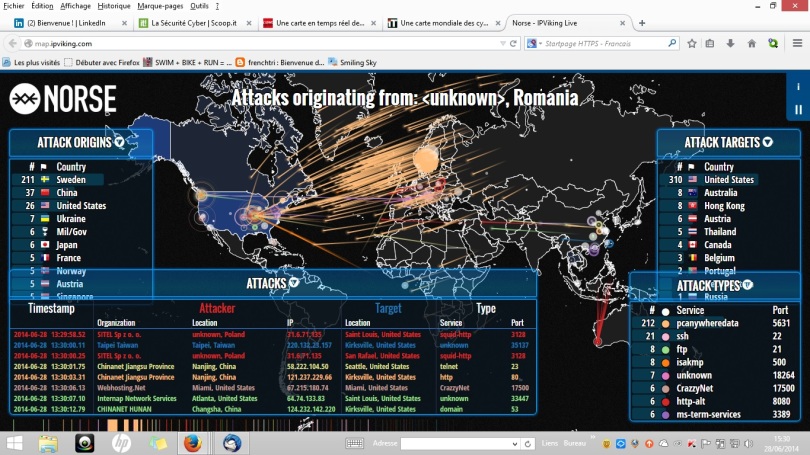

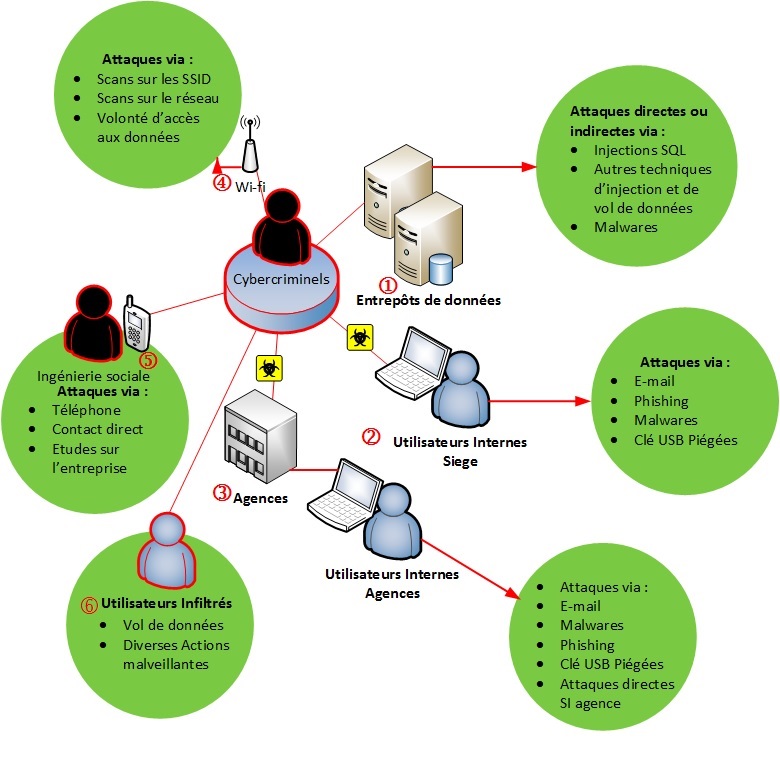

Fig 1 : Attaques en temps réel

Dans les précédents articles, nous évoquions la gouvernance de la cybersécurité, tant au niveau organisationnel qu’au niveau opérationnel. C’est une excellente idée que de bien gouverner ces deux aspects, mais avons-nous oublié que les attaques effectuées par les cybercriminels sont dues à des être humains ? Oui, nous l’avons pratiquement oublié, centrés sur les attaques technologiques, plutôt que de nous centrer sur les aspects humains et psychologiques de ces attaques.

Une compétition acharnée

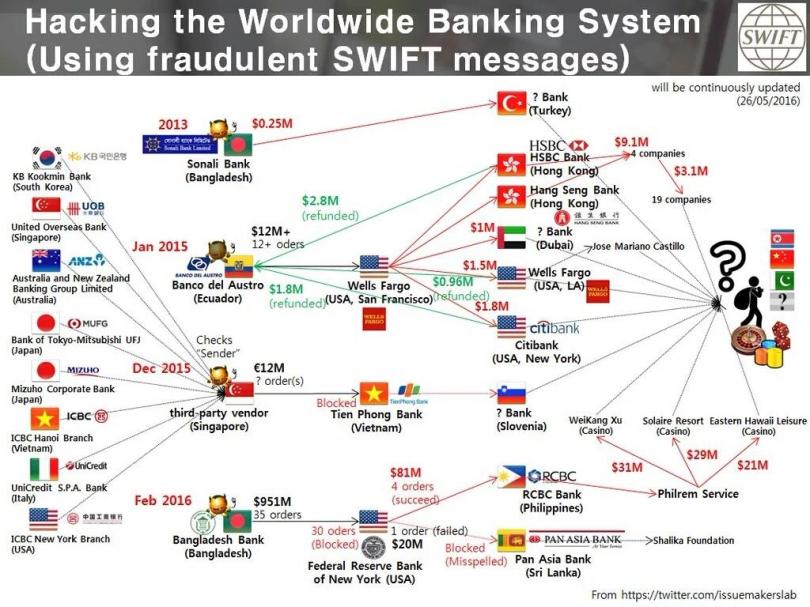

Pourquoi existe-il des attaques cybernétiques sur les systèmes d’information ? Cela s’explique facilement. Les groupes cybercriminels se sont associés ces dernières années pour offrir , jusqu’à ces derniers mois, des services en ligne qui offrent des multiples possibilités comme le MAAS : Malware As A Service) et qui rapportent des gains financiers colossaux : D’après le rapport DBIR 2016 de Verizon, 89% des attaques cybernétiques ont un motif financier ou d’espionnage. L’aspect financier est le plus représentatif : 85% des entreprises attaquées ont pour but un gain financier pour ces groupes malfaisants.

Alors, pourquoi s’en prendre aux informations des entreprises ? C’est simple: toutes les informations sont vendues ! Des places de marche existent sur le Darkweb et cela remplit les poches des groupes cybercriminels en Bitcoins. Une compétition existe à la fois entre des groupes de cybercriminels et les pirates (Hats) eux-mêmes. En fait, la compétition qui existe entre les entreprises dans le monde des affaires existe également en cybercriminalité : le miroir existe donc bel et bien. Aussi, une autre compétition existe également entre les attaquants et les attaqués…qui va avoir la meilleure stratégie ?

Pour le moment, la majorité des entreprises perdent car elles n’ont pas de vision sur la réelle sécurité à mettre en place : celle centrée sur l’être humain est primordiale.

Pourquoi ?

Une stratégie humano-technologique

Aujourd’hui, il est important de se rappeler que ce sont des êtres humains qui créent les attaques et qui utilisent des systèmes informatiques ou des techniques psychologiques pour tromper les autres et ainsi, d’accéder aux informations. C’est pour cela que les RSSI doivent devenir plus préventifs dans la gouvernance de la sécurité de l’information.

Cette prévention est basée sur une stratégie qui, du premier abord est assez simple :

faire revenir l’être humain au centre de la gouvernance de la cybersécurité. Qu’est-ce que cela entends précisément ? Qu’être trop focalisé sur des solutions technologiques de protection de l’information est une erreur.Elles ont leur importance mais ce qui est plus intéressant, c’est de savoir que les attaques perpétrées ont du succès car elles sont, tout d’abord très bien étudiées par les cybercriminels. Les informations échangées au sein d’une entreprise sont variées et elles représentent de l’argent. On ne sécurise pas de la même façon des informations sans importance que des informations confidentielles n’est-ce pas ? Pourtant, nous avons constaté lors de nos audits de sécurité et lors d’analyses de risques que, par exemple, la classification des informations n’existe pas ou peu et que leur sécurité ne peut-être réelle que si cette classification ai été effectuée au préalable. Cette classification des données (de la moins confidentielle à la plus secrète) permet d’affiner la sécurité-même des données et de mettre en place, par exemple, le cryptage des données et de sécuriser les échanges électroniques. Rien que de prendre en considération cette pratique, permet de réduire les risques. En ayant toujours à l’esprit que pour les cybercriminels l’information = de l’argent, vous allez remettre en place des mécanismes de sécurité de l’information qui vont renforcer la sécurité cybernétique existante.

Comment renforcer la sécurité de l ‘information de mon entreprise ?

Comme nous venons de le dire, l’être humain est la pièce maîtresse de votre sécurité. Sans les êtres humains qui gèrent les systèmes de sécurité, elle ne serait pas bien gouvernée de façon opérationnelle. Il en est de même que de sensibiliser à la sécurité de l’information l’ensemble de l’entreprise et non pas uniquement le personnel. Les dirigeants et les managers ne sont pas à « mettre de côté ». Diriger une entreprise demande d’être stratège : mais si-celle -ci ne prends pas en compte le fait de bien sécuriser le patrimoine informationnel et de connaître les risques auxquels l’entreprise fait face, elle se met en danger elle-même et cela peut avoir des répercussions sur le présent et l’avenir de l’entreprise. Sécuriser son patrimoine informationnel est, pour l’entreprise d’aujourd’hui essentiel.

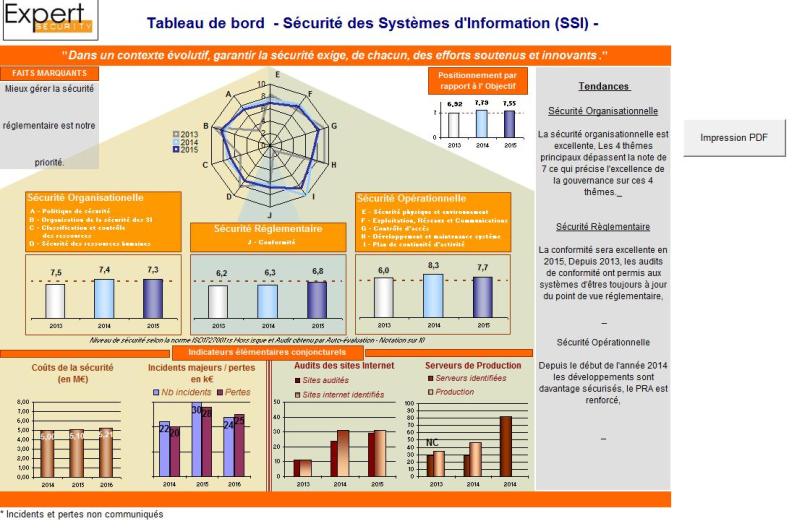

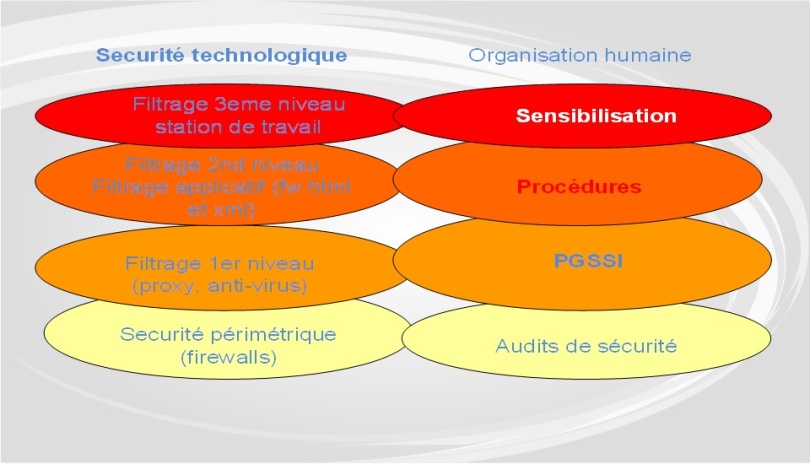

Fig 2 : Exemple de gouvernance globale de la sécurité de l’information

L’image ci-dessus démontre l’une des possibilités de gouvernance globale : comme un millefeuille, vous renforcez la sécurité technologique (Firewalls, filtrages applicatifs) jusqu’aux stations de travail à protéger. En mode organisationnel, la gouvernance s’appuie sur une politique Générale de sécurité (PGSSI) des procédures qui enclenchent des audits de sécurité et la sensibilisation des utilisateurs. Plus les être humains qui travaillent pour le succès de l’entreprise sont conscients de leur rôle en matière de sécurité, plus celle-ci e renforcera.

Votre cybersécurité est avant tout humaine

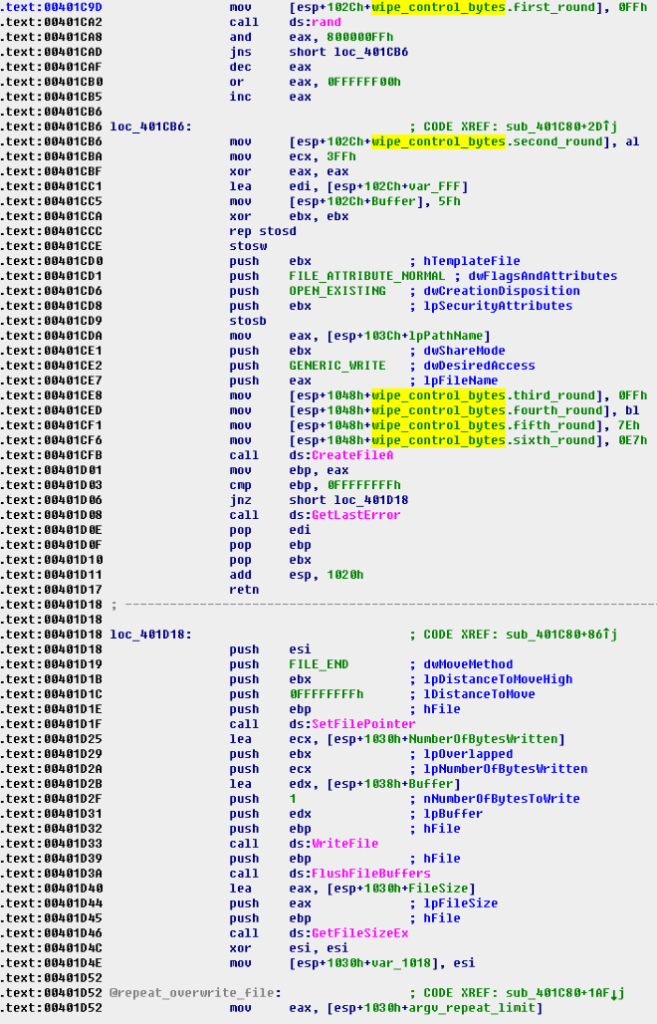

Fig 3 : Exemples d’attaques sur des environnements Big Data

Former l’ensemble de l’entreprise afin qu’elle devienne elle-même actrice de sa propre cybersécurité : Voilà un projet à mener et qui s’associe très étroitement au renforcement de la cybersécurité technologique existante dans votre entreprise. Aussi, que le RSSI travaille avec le service Juridique et celui des ressources humaines est tout aussi important. Par exemple, la sensibilisation des RH aux possibilités d’infiltration du personnel est un atout car les techniques de recrutement évolueront vers une plus grande vigilance envers le personnel existant mais surtout sur les nouveaux arrivants. Le vol de données ou la malveillance depuis un ou des utilisateurs est monnaie courante aujourd’hui.

Renforcer la sécurité des usages de votre système d’information par les utilisateurs est également un sujet majeur qui rentre dans le renforcement humain de la cybersécurité. Plus les femmes et les hommes de l’entreprise sont conscients de leur rôle, plus il est aisé de gouverner la sécurité dans son ensemble. Le RSSI , le DSI , les RH , le services Juridique , le PDG et les dirigeants de l’entreprise collaborent ensemble pour que l’entreprise soit plus à même d’être davantage sécurisée. Ce renforcement se fait connaître très rapidement auprès de vos clients, vu les investissements faits, mais aussi auprès des cybercriminels qui, comme vous le voyez dans l’image en Figure 2, utilisent diverses techniques et moyens pour accéder à l’information. Ce renforcement permet à ces cybercriminels de pas pouvoir accéder à l’information.

Gouverner n’est pas imposer

La gouvernance de la cybersécurité opérationnelle et organisationnelle doit-être davantage comprise par les différents acteurs de l’entreprise (Des dirigeants au personnel). C’est pourquoi il est bienvenu d’orienter votre gouvernance vers l’acceptation par les membres de l’entreprise d’une gouvernance humano-technologique, via la sensibilisation et à la mise en place d’une Politique de sécurité, de directives et de procédures qui responsabilisent les êtres au lieu de leur imposer un fonctionnement.

A l’heure où l’intelligence artificielle (IA) permet aux outils de sécurité de renforcer la sécurité opérationnelle de votre système d’information, seule une gouvernance plus humaine permettra à votre entreprise d’être réellement plus sécurisée et de devenir celle que vous souhaitez,même si celle-ci fonctionne grâce à des outils technologiques.